目次

構築するアーキテクチャ構成図

概要

今回この記事ではVPCの理解を深めるためにパブリックサブネット、プライベートサブネットを構築しパブリックサブネットからプライベートサブネットへの疎通確認を試みます。今回の構成が理解できると基本的なVPCを利用したNWの構成理解が進むと思います。もし本記事でわからない用語がありましたら下記の関連記事の内容を確認してみてくださいね。

あわせて読みたい

Amazon VPCのアーキテクチャ設計のポイントを学ぼう!

Amazon VPC 概要 AWS VPC(Virtual Private Cloud)はAWSクラウド内にユーザー専用の仮想ネットワークを作成するサービスです。このサービスを使うことでAWSリソースを…

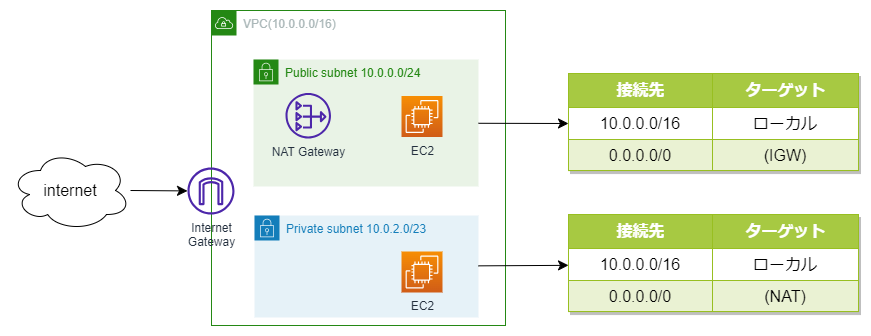

アーキテクチャ構成図

始めに今回構築するNWのアーキテクチャ構成図を下図に示します。

ここでのポイントは下記になります。

- CIDR

- VPCではサブネットが/16になっているため、最大で2^16 = 65,536個のIPアドレスが含まれます。

- パブリックサブネットではサブネットが/24になっているため、2^8 = 256個ののIPアドレスが含まれます。

- プライベートサブネットではサブネットが/23になっているため、最大で2^9 = 512個IPアドレスが含まれます。

- ルートテーブル

- インターネットと通信する(0.0.0.0/0)際に、パブリックサブネットではインターネットゲートウェイを経由し、プライベートサブネットではNATゲートウェイを経由します。

- ルートテーブルにある接続先はサブネットからの向かう先のIPアドレスを、ターゲットは具体的な向かい先を示します。

ネットワークの構築

VPCの構築

VPC

- マネジメントコンソールでVPCを検索しクリック

- 左メニューから「お使いのVPC」をクリック

- 「VPCを作成」をクリック

- 下記を設定

- 作成するリソース:「VPCのみ」

- IPv4 CIDR:10.0.0.0/16

- 「VPCを作成」をクリック

パブリックなNWの構築

インターネットゲートウェイ

- 左メニューから「インターネットゲートウェイの作成」をクリック

- 名前を入力し、「インターネットゲートウェイの作成」をクリック

- 「アクション」をクリックし、「VPCにアタッチ」を選択

- 「使用可能なVPC」で作成したVPCを選択

- 「インターネットゲートウェイのアタッチ」をクリック

パブリックサブネット

- 左メニューから「サブネット」をクリック

- 下記を設定

- アベイラビリティゾーン:最初のアベイラビリティゾーンを選択

- IPv4 CIDR:10.0.0.0/24

- 「サブネットを作成」をクリック

- 作成したサブネットを選択し、アクションにて「サブネットの設定を編集」を選択

- 「IPアドレスの自動割り当て設定」で「パブリックIPv4アドレスの自動割り当てを有効化」をチェック

- 「保存」をクリック

ルートテーブル

- 左メニューから「ルートテーブル」をクリック

- 「ルートテーブルを作成」をクリック

- 下記を設定

- VPC:上記で作成したVPCを選択

- 「ルートテーブルを作成」をクリック

- 「ルートを編集」⇒「ルートを追加」をクリック

- 下記を設定

- 送信先:0.0.0.0/0

- ターゲット:「インターネットゲートウェイ」を選択し、上記で作成したインターネットゲートウェイを選択

- 「変更を保存」をクリック

- 「サブネットの関連付け」タブを選択し、「サブネットの関連付け」をクリック

- 上記で作成したパブリックサブネットをチェック

- 「関連付けを保存」をクリック

セキュリティグループ

- 左メニューより「セキュリティグループを作成」をクリック

- 下記を設定

- VPCは上記で作成したVPCを選択

- 「インバウンドのルール」でルールを追加をクリックし、下記を設定

- タイプ:HTTP

- ソース:Anywhere-IPv4

- 「セキュリティグループ」を作成をクリック

EC2

- 「インスタンスを起動」をクリック

- マネジメントコンソールでVPCを検索しクリック

- 下記を設定

- Amazonマシンイメージ(AMI):Amazon Linux 2023

- インスタンスタイプ:t2.micro

- キーペア:「キーペアなしで続行(推奨されません)」

- ネットワーク設定

- VPC:上記で作成したVPCを選択

- サブネット:上記で作成したパブリックサブネットを選択

- パブリックIPの自動割り当て:「有効化」

- セキュリティグループ:上記で作成したパブリック用サブネットを選択

- 「インスタンスを起動」をクリック

プライベートなNWの構築

構築手順はパブリックなNWの構築とほぼ同じなので、差分を中心に記述します。

NATゲートウェイ

- 左メニューから「NATゲートウェイを作成」をクリック

- 下記を設定

- サブネット:上記で作成したパブリックサブネットを選択

- Elastic IP 割り当て ID:「Elastic IPを割り当て」をクリック

- 「NATゲートウェイを作成」をクリック

プライベートサブネット

- IPv4 CIDR:10.0.2.0/23

ルートテーブル

- 送信先

- 送信先:0.0.0.0/0

- ターゲット:「NATゲートウェイ」を選択し、上記で作成したNATゲートウェイを選択

- サブネットの関連付け

- プライベートサブネットを選択

セキュリティグループ

- インバウンドのルール

- タイプ:HTTP、ICMP

- ソース:パブリックサブネットで使用したセキュリティグループID

EC2

- ネットワーク設定

- VPC:上記で作成したVPCを選択

- サブネット:上記で作成したプライベートサブネットを選択

- パブリックIPの自動割り当て:「無効化」

- セキュリティグループ:上記で作成したプライベート用セキュリティグループを選択

疎通確認

パブリックサブネット

- インターネットとの接続(インターネットゲートウェイ経由)

- EC2からセッションマネージャー経由で接続ができること

- 確認方法

- EC2⇒パブリックサブネットにあるEC2を選択⇒画面上部の「接続」をクリック

- EC2⇒パブリックサブネットにあるEC2を選択⇒画面上部の「接続」をクリック

- プライベートサブネットとの接続

- セッションマネージャーでプライベートサブネットにあるEC2に接続できること

- 確認方法

- プライベートサブネットにあるEC2のプライベートIPを確認

- セッションマネージャーにて

curl x.x.x.xかping x.x.x.xを実行し疎通を確認

プライベートサブネット

- インターネットとの接続(NATゲートウェイ経由)

- EC2からセッションマネージャー経由で接続ができること

- 確認方法

- EC2⇒パブリックサブネットにあるEC2を選択⇒画面上部の「接続」をクリック

まとめ

本記事では実際にVPCやパブリックサブネット、プライベートサブネットを構築してその疎通を確認する方法を解説しました。今回紹介した内容はAWSにおけるNW構築の基本となるのでしっかり理解して構築できるようになりましょう!